„Der Mythologie zufolge eroberten die Griechen die Stadt Troja, indem sie ein hölzernes Pferd bauten. In dessen Rumpf versteckten sich Soldaten. Das Pferd schenkten sie den Trojanern, die es in ihre Stadt zogen. Nachts krochen die griechischen Soldaten aus ihrem Versteck. Sie öffneten das Stadttor und ließen weitere Kämpfer in die Stadt, die Troja dann zerstörten.„

Lesezeit: ca. 20 Minuten

Unsichtbare Trojaner

Heute sind sie nicht mehr aus Holz und schleusen auch keine Krieger ein. Dennoch richten unsichtbare Trojaner auf Computern, Tablets und Smartphones einen ähnlich großen, wenn nicht noch größeren Schaden an wie das historische Vorbild. Denn sie schleusen beispielsweise Viren ein. Dementsprechend ist das Ziel ihrer Verbreiter nicht die Zerstörung einer Stadt. Sondern ihr Aufgaben-Spektrum reicht vom Installieren weiterer Schadsoftware über das Ausspionieren von Daten bis zur Zerstörung aller Dateien und dem Lahmlegen von Systemen.

- Wie kommen moderne Trojaner auf den Rechner?

- Backdoor – Exploit

- Die Spezialisten

- EMOTET

- Sogenannte Staatstrojaner

- Cyberkriminalität 2023 / 2024

- Was begünstigt Cyberangriffe?

- Vorsichtsmaßnahmen

- Unsichtbare Trojaner erkennen

- Unsichtbare Trojaner – Zusammenfassung

Wie kommen moderne Trojaner in den Rechner?

Häufig verstecken sich unsichtbare Trojaner in anscheinend harmlosen Programmen, E-Mail-Anhängen, Bildern und Videos oder hinter Links. Ein Klick genügt und schon installierst du unbemerkt die Schadsoftware. Im Gegensatz zu Viren und Würmern können sich Trojaner nicht selbst vermehren. Dennoch werden sie mit diesen oft in einen Topf geworfen.

Würmer sind eigenständige Schadprogramme, die sich selbst kopieren und über Computernetzwerke verbreiten. Sie sind also selbst aktiv.

Dagegen brauchen Viren ein aktives Wirts-Programm oder ein bereits infiziertes, aktives Betriebssystem, um ausgeführt zu werden, Schaden anzurichten und andere Programmdateien und Dokumente zu infizieren. Deshalb sind sie zunächst passiv.

Als Wirts-Programm dienen nicht selten unsichtbare Trojaner. Davon gibt es Allrounder, die vielfältige Aufgaben ausführen. Aber auch Spezialisten, deren Aktivität nur ein bestimmtes Ziel verfolgt.

Backdoor – Exploit

Der Name sagt schon alles, denn diese Schadsoftware kommt durch die Hintertür. Dadurch gelangt sie zunächst völlig unbemerkt auf den Rechner. Anschließend beschränkt sie sich nicht auf eine bestimmte Aufgabe. Vielmehr greift sie auf die unterschiedlichsten Daten zu. Dadurch kann sie selbständig Dateien aufrufen und anzeigen, Mitteilungen empfangen und senden oder Dateien löschen. Auch das Auslösen eines Computer-Neustarts ist möglich.

Besonders verbreitet sind unsichtbare Trojaner vom Exploit-Typ. Denn diese sind so programmiert, dass sie Schwachstellen anderer Programme aufspüren und gezielt ausnützen.

Rootkit – Trojan.Dropper

Bei beiden handelt es sich um Verschleierungs-Programme, welche sich tief im System verstecken. Deshalb können sie auch von Antiviren-Software nur schwer gefunden werden.

Während unsichtbare Trojaner mit Administratorrechten dem Angreifer dauerhaften Zugriff auf den PC und das Installieren von neuen Schadprogrammen erlauben, legt der Dropper in einem selbst erstellten Unterordner unterschiedliche Virenprogramme ab.

Trojan.DDoS

Als Distributed Denial of Service – Verteilte Verweigerung des Dienstes – werden Angriffswellen bezeichnet, die beispielsweise zur Überlastung eines Servers führen. Dementsprechend sendet Trojan-DDoS solange Anfragen an eine Adresse, bis der jeweilige Service den Dienst verweigert.

Trojan.Downloader

Wie der Name Herunterlader schon sagt, lädt er selbständig weitere Schadsoftware oder Werbeprogramme – Adware – herunter.

Die Spezialisten

Des weiteren gibt es noch unsichtbare Trojaner, die nur eine einzige Aufgabe erfüllen. Entweder stehlen sie …

- Bankdaten: Trojan.Banker

- Daten von Spiele-Konten: Trojan-GameThief

- Anmeldedaten und Passwörter von Messengern: Trojan-IM

- E-Mail-Adressen: Trojan.Mailfinder

Oder sie spionieren wie der Trojan.Spy Rechner aus, indem sie …

- über die Tastatur eingegebene Daten aufzeichnen,

- Screenshots machen,

- das Mikrofon einschalten oder

- Daten ausgeführter Anwendungen abrufen.

Nicht weniger schädlich ist Trojan.SMS, der Nachrichten an kostenpflichtige Premium-Nummern sendet. Anschließend findest du die Kosten auf deiner Mobilfunkrechnung wieder.

Erpressungs-Schadsoftware

Zunächst gehört dazu der Trojan-Fake-AV. Dieser täuscht die Aktivität eines Antiviren-Programms vor. Nachdem er dir eine Bedrohung gemeldet hat, bietet dir die Schadsoftware deren Entfernung gegen Bezahlung an.

Trojan.Ransom

Vor allem Trojan-Ransom, ein Lösegeld-Trojaner, hat bereits erhebliche wirtschaftliche Schäden verursacht. Denn er verändert die Dateien auf Computern oder sperrt die Geräte ganz. Danach sollst du einen bestimmten Betrag zahlen, um deinen PC wieder nutzen zu können. Allerdings gibt es keine Garantie, dass diese Wiederherstellung nach der Zahlung auch erfolgt.

Bekannte Schadprogramme dieser Gattung sind z. B. Locky (2016), Wannacry (2017) sowie Petya (seit 2017).

EMOTET

Der bereits 2014 entdeckte Trojaner Emotet breitete sich sehr schnell aus. Zwar wurde die Schadsoftware ursprünglich als Banking-Trojaner entwickelt, um vertrauliche Daten auszuspähen. Inzwischen ist sie jedoch ausgebaut worden. So kamen weitere Banking-Trojaner sowie Spamming-Funktionen hinzu. Dabei machen zwei Eigenschaften die Schadsoftware besonders gefährlich.

Einerseits versteht sie es, Antivirenprogramme zu täuschen oder zu umgehen. Andererseits verhält sich der Trojaner wie ein Computerwurm, was es ihm ermöglicht, mit rasanter Geschwindigkeit andere Computer zu infizieren. Obwohl sich die Schadsoftware in erster Linie gegen Unternehmen, Behörden und Organisationen richtet, bleiben auch Privatpersonen nicht unbedingt verschont.

Außerdem nutzen die Urheber Spam- oder Phishing-E-Mails, um ihr Ziel zu erreichen. Diese, auf den ersten Blick harmlos aussehenden E-Mails enthalten Links, Scripts oder ein angehängtes Dokumente mit aktiven Makros. Sobald du auf den Link klickst oder den Anhang öffnest, installiert sich die Schadsoftware auf deinem Gerät. Dort zeigt der Trojaner seine große Zerstörungskraft und die Bereinigung des Geräts verursacht hohe Kosten.

„Nach dem denkwürdigen Emotet-Angriff auf die Stadt Allentown im US-Bundesstaat Pennsylvania wurde direkte Hilfe durch das Incident Response Team von Microsoft benötigt, um die infizierten Computer zu bereinigen. Die Gesamtkosten für die Stadt beliefen sich auf mehr als eine Million US-Dollar.“

Quelle: › Malwarebytes

Angriffe auch in Deutschland

Nicht weniger große Schäden verursachte der Trojaner Emotet auch in Deutschland. Neben einigen Kliniken waren mutmaßlich auch Stadtverwaltungen wie Frankfurt am Main oder Bad Homburg betroffen. Im Dezember 2019 hat die Infektion mit Schadsoftware das komplette IT-System der Universität Gießen lahmgelegt. Und das für mehrere Wochen, so dass der gesamte Uni-Betrieb für 30.000 bis 40.000 Mitarbeiter und Studierende in Teilbereichen analog stattfinden musste. In anderen Bereichen gab es jedoch auch keine Alternativlösung. Und die Angriffe nahmen zu. So waren 2022 wieder einige Kreis- und Stadtverwaltungen sowie andere Behörden, Kliniken sowie am Jahresende auch die Universität Duisburg-Essen betroffen.

Verbreitung von Emotet per E-Mail

Da der Trojaner deine Kontaktbeziehungen und E-Mail-Inhalte ausliest, können sich die Urheber der Phishing- oder Spam-E-Mails eines äußerst raffinierten Tricks bedienen. Denn du erhältst nicht E-Mails von irgendwelchen obskuren Absendern, sondern von solchen, mit denen du kürzlich kommuniziert hast. Darüber hinaus kann der mit der Schadsoftware installierte Bot sogar eigenständig auf deine E-Mails antworten und den Text der ursprünglichen E-Mail einfügen.

Obwohl die Inhalte der E-Mails frei erfunden sind, wirken sie durch die korrekten Namen, E-Mail-Adressen von Absender und Empfänger, die Anrede und die Signatur authentisch. Infolgedessen erwecken sie auch selten den Argwohn der Empfänger. Selbst dann nicht, wenn explizit zum Öffnen der angehängten Datei aufgefordert wird.

Emotet über das WLAN-Netz

Wie am 7. Februar 2020 bekannt wurde, › haben Sicherheitsforscher entdeckt, das Emotet offenbar neue Wege gefunden hat, um insbesondere Windows-Geräte zu infizieren. Zunächst erstellt er auf infizierten Rechnern eine Liste mit allen sichtbaren WLAN-Netzen. Anschließend meldet er sich in anderen Netzen an, indem er die Passwörter auf der Liste durchprobiert. Wenn er ein passendes Paar gefunden hat, kann er nun in weitere Geräte, die mit diesem Netz verbunden sind, eindringen.

Einfalltor Microsoft 365

Grundsätzlich sind Computer, die mit Programmen von Microsoft arbeiten, anfälliger für Schadsoftware. So wurde im Februar bekannt, dass es auch Microsoft 365 Emotet leichter macht, sich einzunisten.

Normalerweise kann das › Ausführen von Makros zum Beispiel auch von Emotet-Makros durch Microsoft Office per Gruppenrichtlinie verboten werden. Manche ältere Office Versionen ignorieren jedoch die erstellten Gruppenrichtlinien, ohne den Nutzer darüber zu informieren.

Microsoft ist diese Sicherheitslücke wohl bekannt, jedoch sieht es nicht so aus, als ob das Unternehmen irgendetwas dagegen unternehmen wolle. Stattdessen empfiehlt es, doch auf die Enterprise-Versionen umzusteigen. Da diese teurer sind, drängt sich der Verdacht auf, dass es Microsoft weniger um die Sicherheit seiner Produkte und der Geräte, auf denen sie installiert sind, als um den eigenen Profit geht.

Sogenannte Staatstrojaner

Normalerweise installieren Hacker oder Hackergruppen Schadsoftware, um Daten auszulesen, diese für ihre Zwecke zu missbrauchen oder Geld zu erpressen. Ende 2017 tauchte jedoch ein neuer Begriff auf – Staatstrojaner.

Während unsichtbare Trojaner bisher kriminellen Zwecken dienten, sollen die neuen Staatstrojaner die Sicherheit eines Landes erhöhen. Hierzu lassen Regierungen beziehungsweise staatliche Behörden Spionage-Software beispielsweise auf Smartphones installieren. Als Vorbild dienen die Trojaner vom Exploit-Typ. Anschließend können die Sicherheitsbehörden persönliche Daten wie …

- per SMS oder

- über Messenger erhaltene und gesendete Nachrichten,

- Anruferlisten,

- Kalendereinträge sowie

- Standortdaten auslesen.

Darüber hinaus erlangen sie unter Umständen ebenso unbemerkt Zugriff auf Fotos, Video- und Audioaufnahmen.

Bundes-Trojaner

Auch das deutsche Bundeskriminalamt (BKA) arbeitet schon längere Zeit an einem eigenen Bundes-Trojaner. Die Installation der Schadsoftware und die Auswertung der Screen Shots durch das BKA soll angeblich nur zur Verbrechensbekämpfung oder im Zuge aktuell laufender Ermittlungsverfahren geschehen.

Um unsichtbare Trojaner nutzen zu dürfen, bedarf es jedoch einer Änderung des Straf- und Strafprozessrechts.

„Mit der Einsatzerlaubnis für Spionagesoftware soll der Tatsache Rechnung getragen werden, dass Verbrecher zunehmend über verschlüsselte Messenger-Dienste miteinander kommunizieren. Bei der Quellen-TKÜ (Telekommunikations-Überwachung) werden Nachrichten schon im Rechner des Absenders abgefangen, bevor sie verschlüsselt werden. Die Online-Durchsuchung erlaubt es, unbemerkt aus der Ferne den Computer eines Verdächtigen nach Hinweisen auf Straftaten zu untersuchen. Für die Zulassung gelten nach dem neuen Gesetz vergleichbar strenge Voraussetzungen wie für die schon jetzt unter Richtervorbehalt erlaubte akustische Wohnraumüberwachung.“

Quelle: Deutscher Bundestag

Weil auch die Bundes-Trojaner unbemerkt im Hintergrund agieren, weisen Kritiker zu Recht darauf hin, dass diese Programme › System-Schwachstellen ausnützen, die alle Geräte mit dem entsprechenden System betreffen und nicht nur das einer Person, die einer Straftat verdächtigt ist. Da das BKA aus ermittlungstaktischen Gründen keine Auskunft darüber erteilt, ob, wie oft und bei wem diese Software eingesetzt wird oder wurde, können sich die Bürger auch nicht dagegen wehren.

Bundesinnenministerium genehmigt Staatstrojaner

Wie am 07.06.2020 bekannt wurde, soll der Verfassungsschutz in Zukunft Staatstrojaner einsetzen dürfen. Konkret soll die Überwachung eines laufenden verschlüsselten Austauschs nicht nur einer Kommunikation per Messenger, sondern auch von Telefonaten via Internet und Videokonferenzen möglich sein. Laut › Heise Online beträfe das unter anderen folgende Plattformen:

- Signal, Telegram und WhatsApp

- Facetime von Apple, Hangouts von Google, Skype von Microsoft sowie Zoom.

Das Spionieren soll direkt auf dem Zielsystem entweder vor der Verschlüsselung oder nach dem Entschlüsseln erfolgen. Die Diskussion über die rechtliche Zulässigkeit und den Umfang der Datenspionage hält auch 2025 unvermindert an.

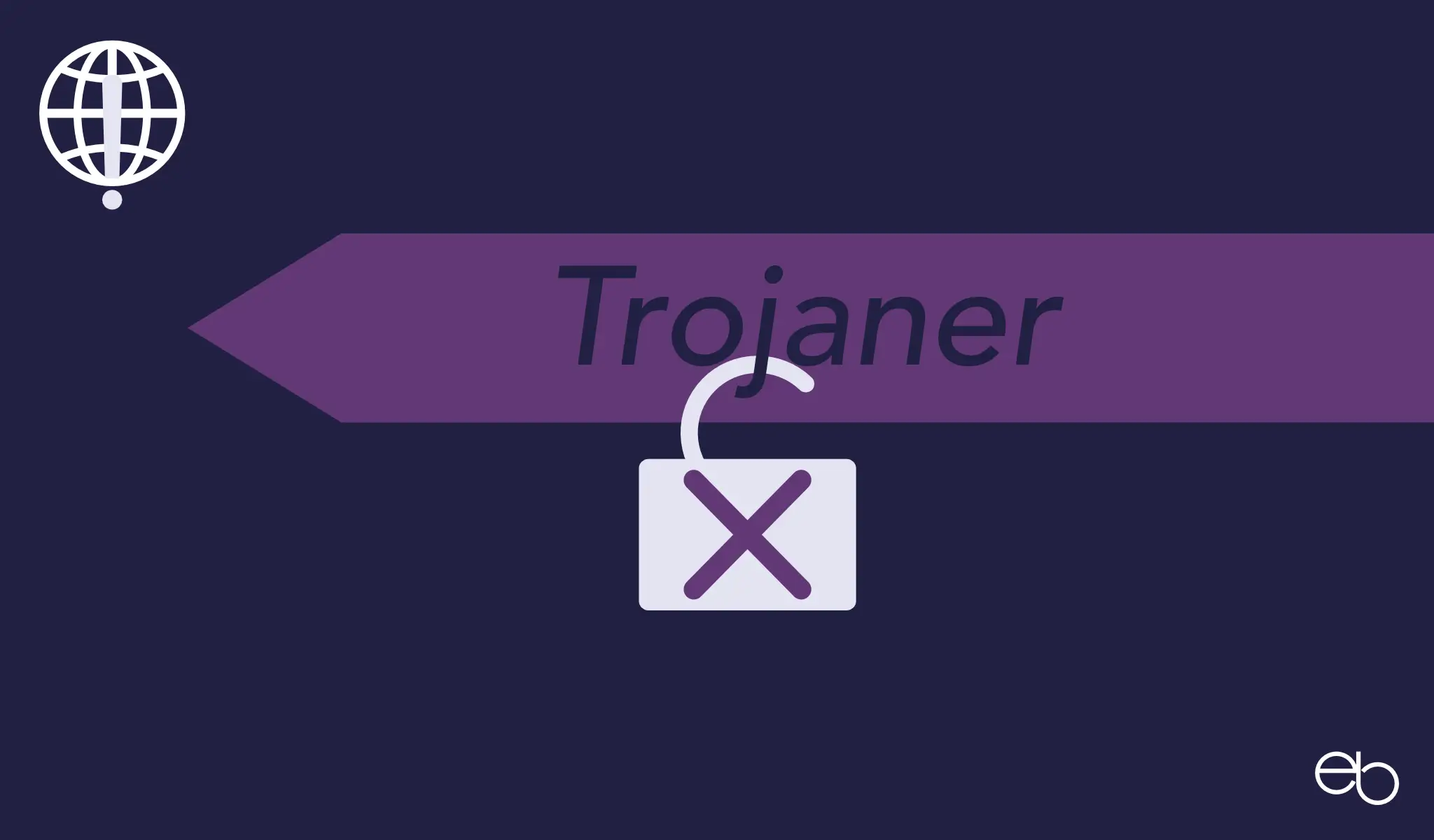

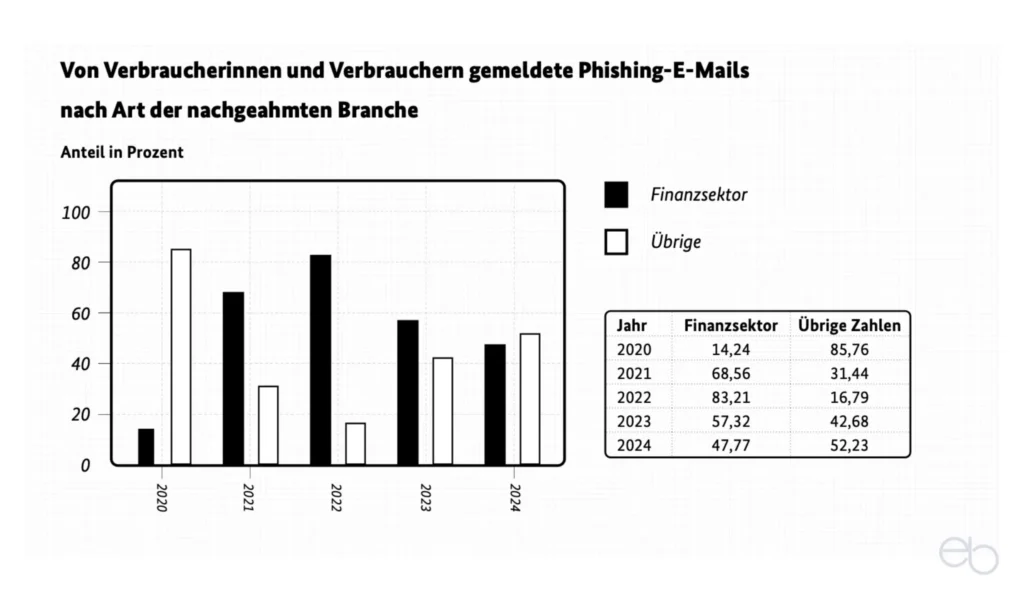

Cyberkriminalität 2023 / 2024

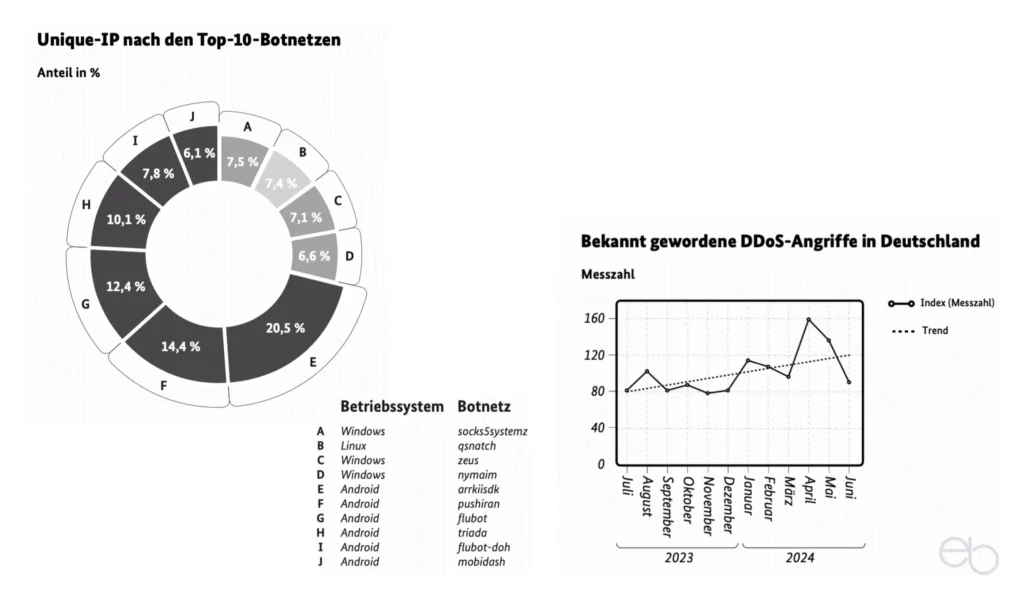

Die Bedrohungslage hat sich dem › Lagebericht 2024 des BSI zufolge in den vergangenen Jahre mehr oder weniger kontinuierlich verschärft. Im Durchschnitt wurden im Zeitraum von Juli 2023 bis Juni 2024 täglich 309.000 neue Varianten von Schadprogrammen bekannt, was, verglichen mit 2022 / 2023, einen Anstieg um 26 Prozent bedeutet. Nach wie vor nutzen die Angreifer insbesondere Schachstellen in Windows- und Android-Betriebssystemen aus.

Bei den Angreifern handelt es sich bei weitem nicht mehr nur um Einzeltäter, sondern die Bedrohung geht zunehmend von Botnetzen aus. Deren Betreiber verbreiten Malware, indem sie internetfähige Geräte infizieren und in ihr Botnetzwerk eingliedern. Dies kann alle Geräte vom Router über IoT-Geräte bis hin zu Webcams, Smartphones oder Fernsehgeräten betreffen. Im Unterschied zu einfachen Trojanern sind die von Botnetzen ausgehenden Angriffe sehr flexibel und die Malware kann jeder Zeit nachgeladen und angepasst werden.

Ziel dieser Cyberkriminellen ist in erster Linie der Diebstahl von Identitäten und Informationen, die Verschlüsselung von Daten sowie Cryptomining. Darüber hinaus können sie die Systeme beispielsweise für DDoS-Angriffe und zum Versenden von Spams missbrauchen. Auch in diesem Fall haben die Angreifer vor allem Windows- und in zunehmendem Maße Android-Geräte im Visier.

Angreifer-Gruppen

Die oben beschriebenen Erpressungs-Trojaner oder Ransomware sind ein nach wie vor ernstzunehmendes Problem, da diese Schadsoftware nicht nur hohe finanzielle Schäden durch Lösegeldzahlungen bei den betroffenen Unternehmen verursacht, sondern diese auch unter Umständen über einen längeren Zeitraum komplett lahmlegt. Darüber hinaus gibt es keine Garantie, dass die Ransomware-Angreifer die verschlüsselten Daten selbst nach einer Lösegeldzahlung wieder entschlüsseln oder dass die erbeuteten Daten anschließend tatsächlich aus dem Netz verschwinden und nicht weiterhin für kriminelle Zwecke missbraucht werden.

Des weiteren gibt es Gruppen, die inzwischen Ransomware-as-a-Service anbieten. In Deutschland wurden mehr als 100 dieser Gruppen beobachtet. Eine gab beispielsweise an, dass in Deutschland 40 und weltweit 944 Opfer auf ihr Konto gingen. Zugang zu den Systemen verschaffen sich diese Cyberkriminellen nicht selten über den Kauf von Zugangsdaten von Access Brokern, den Anbietern von erbeuteten Zugangsdaten auf speziellen Internetplattformen. Die Daten stammen in der Regel von Ransomware-Gruppen, die die gestohlenen Daten veröffentlichen, um beispielsweise den Druck auf Unternehmen bei nichterfolgter Lösegeldzahlung zu erhöhen.

Eine weiter an Bedeutung gewinnende Entwicklung sind die Aktivitäten von Advanced Persistent Threat-Gruppen – ATP. Im Gegensatz zu den Ransomware-Gruppen handeln sie nicht spontan, sondern konzentrieren sich geplant und gezielt auf bestimmte Unternehmen und Behörden. Die Angriffe laufen über einen längeren Zeitraum und sind nicht in erster Linie finanziell motiviert, sondern zielen auf Informationsbeschaffung ab. Dabei spielen ihnen eine unsichere politische Lage und zwischenstaatliche Konflikte in die Hände, da die erbeuteten Informationen für Sabotage- und Spionagezwecke genutzt sowie für eine gezielte Desinformationen missbraucht werden können.

Was begünstigt Cyberangriffe?

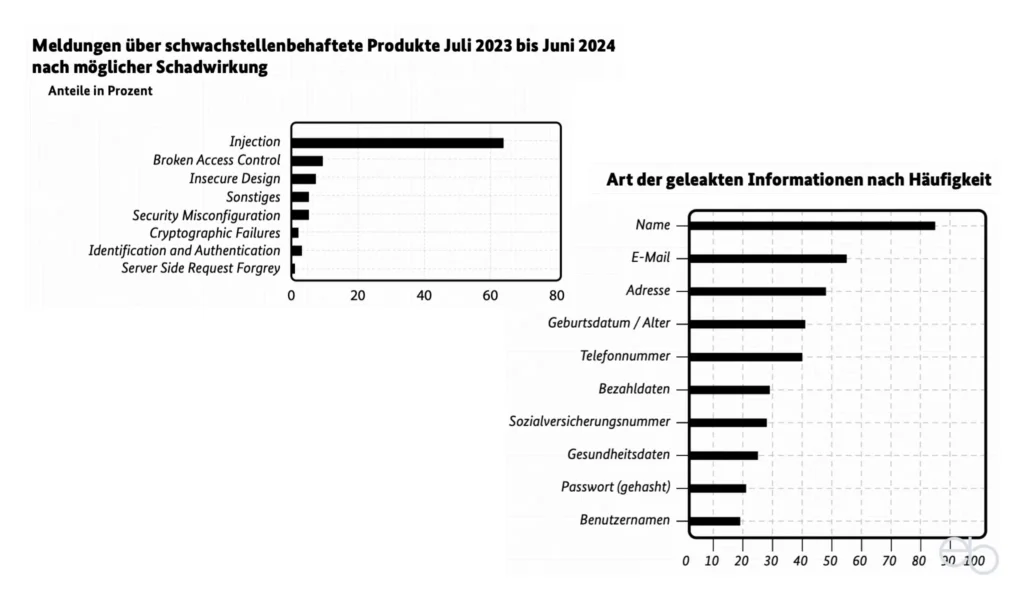

Vor allem öffnen Schwachstellen in Soft- und Hardware-Produkten den Angreifern Tür und Tor. Diese können relativ einfach aufgespürt und schnell zum Einschleusen von Trojanern ausgenutzt werden. Durchschnittlich wurden 2023 täglich 78 neue Schwachstellen bekannt, was ein Anstieg um 14 Prozent im Vergleich zu 2022 ist. Beispielweise sind mindestens 37 Prozent der 45.000 Exchange Server in Deutschland verwundbar. Dasselbe gilt für 25 Prozent der Android-Geräte in Deutschland, da sie keine Updates mehr erhalten.

Allerdings gibt es Unterschiede. Schwachstellen in lokalen Anwendungen sind naturgemäß weniger problematisch als solche in Produkten, die in direkter Verbindung mit dem Internet stehen. Besonders kritisch sind die bereits erwähnten Zero-Day-Schwachstellen, da sie dem Entwickler der Produkte meistens noch nicht bekannt sind und somit einige Zeit vergehen kann, bis dieser die Lücken schließt. Daraus resultiert ein permanenter Wettlauf zwischen Hase und Igel. Daneben gibt es natürlich noch ältere, nicht geschlossene Schwachstellen und auch fehlerhaft konfigurierte Server spielen eine nicht unwichtige Rolle.

Bezüglich der Hardware zielen die Angriffe insbesondere auf Prozessoren und CPUs. Diesbezüglich sind auch Produkte von Apple vor Angriffen nicht wesentlich sicherer als die von Microsoft oder Google.

Nicht zuletzt bergen auch die zunehmende Anzahl an vernetzten Geräten ein hohes Risiko. Aufgrund der zahlreichen Schnittflächen und permanenten Datenverbindungen bieten sie eine entsprechend große Angriffsfläche und Trojaner können schnell verbreitet werden.

Injection: Einschleusen von zusätzlichen Code

Broken Access Control: Fehlerhafte Zugangskontrollen

Insecure Design: Unsichere Programmierung wie zum Beispiel keine Limitierung der Login-Versuche

Security Misconfiguration: Fehlerhafte Gestaltung der Sicherheitstruktur

Cryptographic Failures: Verschlüsselungsfehler

Identification and Authentication: Identifizierung und Echtheitsprüfung

Server Side Request Forgrey: Serverseitige Anforderungsfälschung

Auswirkungen

In der EU waren von sicherheitsrelevanten Vorfällen und Phishing folgende Branchen am stärksten betroffen:

- Öffentliche Verwaltung: 19 Prozent

- Logistik und Transport: 10 Prozemt

- Digitale Infrastruktur: 9 Prozent

- Öffentlichkeit, Unternehmensdienstleistungen: je 8 Prozemt

- Produktion und Industrie: 6 Prozent

- Medien und Unterhaltung: 5 Prozent

- Gesundheit: 4 Prozent

- Bildung, Einzelhandel, Energie und Digitale Dienstleistungen: je 3 Prozent

- Verteidigung: 2 Prozent

- Bei 490 Betreibern kritischer Infrastrukturen kam es zu Störungen.

Zu den am häufigsten gestohlenen Daten gehören Namen, E-Mail-Adressen und Anschriften, da sie für die unterschiedlichsten Zwecke missbraucht werden können. Der Markt für solche Daten ist riesig und sie sind neben dem Lösegeld eine lohnende zusätzliche Einnahmequelle für Cyberkriminelle.

Dem Wirtschaftsbericht des Branchenverbands Bitkom e. V. ist zu entnehmen, dass sich die, durch Cyberkriminelle verursachten Schäden, gegenüber 2019 verdoppelten und 2021 bei 223,5 Mrd. Euro lagen. Davon wurden allein Schäden in Höhe von 24,3 Milliarden Euro durch Ransomware-Angriffe und das Einschleusen von Malware, die den Zugriff auf einige oder alle Dateien eines Nutzers und Systems verhindern und die anschließende Erpressung von Lösegeld für die Freigabe der Daten verursacht.

(Quelle: › BKA Pressemitteilung).

2023 wurden ca. 1.100 Millionen US-Dollar an Lösegeldern weltweit gezahlt. Durchschnittlich waren es ca. 300.000 US-Dollar für erbeutete verschlüsselte und 850.000 US-Dollar für unerlaubt abgerufene, kopierte und übertragene Daten pro Fall.

Im Oktober 2023 waren 72 deutsche Kommunen Opfer von Ransomware-Angriffen, welches wiederum Auswirkungen auf ca. 20.000 Arbeitsplätze und ca. 1,7 Millionen Einwohner hatte. Von einem fehlerhaften Software-Update wie bei Crowdstrike Falcon waren 8,5 Millionen Geräte betroffen und die Schadenshöhe belief sich auf ca. 5 Milliarden US-Dollar.

Schadwirkung – Entwicklung 2022 bis 2025

Insgesamt gesehen geht der Trend, sowohl was die von Cyber-Angriffen Betroffenen als auch was die Schäden betrifft, weiter nach oben. Beispielsweise stieg der Anteil der infizierten Systeme bei Android von 69 Prozent (4. Quartal 2024) auf 89 Prozent (2. Quartal 2025). Bei Windows ist der Anteil von 27 Prozent auf 10 Prozent etwas gesunken und bei Linux blieb er mit 1 Prozent gleich.

Lediglich die Zahl der Opfer, die nach einem Erpressungs-Angriff Lösegeld zahlten, hat sich etwas verringert. Die Höhe der Lösegeldzahlungen ist jedoch deutlich angestiegen.

| Jahr – 2. Quartal | Lösegeldzahlung (arithmetisches Mittel) | Opfer, die Lösegeld zahlten |

|---|---|---|

| 2022 | ca. 250.000 US-Dollar | 42 Prozent |

| 2023 | ca. 750.000 US-Dollar | 24 Prozent |

| 2024 | ca. 350.000 US-Dollar | 36 Prozent |

| 2025 | über 1.000.000 US-Dollar | 26 Prozent |

Auch was Daten-Leaks betrifft, gibt es keine Entwarnung. 2022 betrug die Anzahl der mutmaßlich geschädigten Organisationen aus Deutschland 45, 2023 65, 2024 45 und 2025 65 (genannte sind jeweils die zahlen des 2. Quartals). Hinsichtlich der geleakten Informationen hat es im Vergleich zu 2024 einige Veränderungen gegeben. 2024 lagen Namen mit deutlichen Abstand vorne, E-Mail-Adressen und Anschriften folgten an 2. und 3. Stelle. 2025 zeigen Geburtsdaten den weitaus größten Prozentanteil, während Namen an die 2. Stelle rückten. Anschriften stehen zwar immer noch an dritter Stelle, ihr Anteil ist aber 2025 um über 20 Prozent angestiegen.

| Art der Information | Anteil 2025 | Anteil 2024 |

|---|---|---|

| Geburtsdaten | 92 Prozent | 41 Prozent |

| (Nutzer-) Namen | 78 Prozent | 85 Prozent |

| Anschriften | 72 Prozent | 48 Prozent |

| E-Mail-Adressen | 63 Prozent | 54 Prozent |

| Sozialversicherungsnummern | 37 Prozent | 38 Prozent |

| Passwörter | 36 Prozent | 21 Prozent |

| Telefonnummern | 36 Prozent | 40 Prozent |

| Sonstiges | 26 Prozent | 19 Prozent |

| Bezahldaten | 22 Prozent | 39 Prozent |

| Plattformspezifische Informationen | 21 Prozent | k. A. |

| Gesundheitsdaten | 18 Prozent | 25 Prozent |

Quelle der Angaben: › BSI Lagebericht 2024

Vorsichtsmaßnahmen

Leider gibt es immer noch nicht wenige Menschen, die recht unbedacht mit dem Thema Sicherheit umgehen. Egal ob aus Bequemlichkeit, Ignoranz oder Unkenntnis. Obwohl beispielsweise Warnungen vor Phishing in allen Medien verbreitet werden, klicken viele Nutzer Links in E-Mails auch dubioser Herkunft an und geben ihre sensiblen Daten bedenkenlos auf gefälschten Webseiten preis.

Vor allem Passwörter gehen wirklich niemanden etwas an! Ganz abgesehen davon, dass sie oft zu einfach zu knacken sind und dasselbe Passwort für diverse Zwecke verwendet wird. Da freut sich doch jeder Hacker, der mit einem erbeuteten Passwort gleich mehrere Türen öffnen kann.

Zwar werden die meisten Schadprogramme direkt über das Internet übertragen. Aber die Infektion kann auch indirekt stattfinden, indem du infizierte Anwendungen und Dateien von DVDs oder einem USB-Stick selbst auf deinem Gerät installierst.

Während auf Geräten mit Windows-Betriebssystem ein aktuelles Antiviren-Programm einschließlich Firewall eines vertrauenswürdigen Drittanbieters vorhanden sein sollte, ist die vorbeugende Wirkung dieser Programme auf Android-Geräten umstritten. Darüber hinaus verstehen es unsichtbare Trojaner auch, sich vor solchen Schutzprogrammen zu verstecken.

Verlass dich nicht nur auf die Entwickler und technische Lösungen

Du selbst bist auch gefragt:

– Öffne keine Links in E-Mails unbekannter Herkunft oder in Spams.

– Dasselbe gilt für das Öffnen von Anhängen solcher E-Mails.

– Installiere Programme ausschließlich aus vertrauenswürdigen Quellen.

– Lade Apps nur aus dem Windows Store, App Store oder von Google Play herunter und

– nicht wahllos Daten von fremden externen Datenträgern hoch.

– Halte vor allem immer das Betriebssystem sowie deine Programme und Apps aktuell.

– Führe die angebotenen Updates möglichst umgehend durch.

Unsichtbare Trojaner erkennen

Da sich Trojaner still und heimlich auf deinen PC oder dein Smartphone schleichen, merkst du eventuell. längere Zeit nichts davon. Ob und wann dir etwas auffällt, hängt maßgeblich von der Art des Schadprogramms ab.

Wenn es sich um Erpressungs-Trojaner wie WannaCry handelt, die das gesamte System lahm legen, bemerkst du es beim nächsten Hochfahren des Geräts. Dagegen machen es dir andere unsichtbare Trojaner schon wesentlich schwerer. Dennoch gibt es einige Verhaltensänderungen deines Geräts, die dich stutzig machen sollten:

- die Taskleiste ist verschwunden,

- Farben sind verändert,

- Maustasten sind vertauscht,

- das DVD-Laufwerk entwickelt ein Eigenleben,

- Dialog-Fenster mit merkwürdigen Warnungen erscheinen aus dem Nichts,

- aus dem Internet werden ohne dein Zutun Daten übertragen,

- Du sollst an ungewohnter Stelle Login-Daten oder Passwörter eingeben,

- Windows wird während der Ausführung eines Programms beendet

- oder dein Gerät fährt von selbst herunter.

Noch schwieriger macht es der Exploit-Typ. Hierbei handelt es sich wirklich um absolut unsichtbare Trojaner, was natürlich nicht nur ganz im Sinne der Urheber ist, sondern was sich eben auch Behörden zunutze machen.

Trojaner entfernen

Leider wirst du unsichtbare Trojaner nur sehr schwer wieder los. Zwar gibt es einige Spezial-Programme, für deren Verwendung aber gewisse PC-Kenntnisse notwendig sind. Wenn es dein Gerät wirklich erwischt hat, bleibt eigentlich nur die Hilfe eines Experten.

Deshalb ist es besser, neben den oben genannten Vorsichtsmaßnahmen insbesondere auf Windows-Geräten in eine zuverlässige, meistens kostenpflichtige Security Suite zu investieren. Denn einige Trojaner entfernt ein gutes und aktuelles Antiviren-Programm automatisch. Jedoch dürftest du gegen die Spionage durch Bundesbehörden trotzdem relativ machtlos sein.

Unsichtbare Trojaner – Zusammenfassung

Vorrangig zielen die Schadprogramme auf Geräte mit Windows- oder Android-Betriebssystem ab. Allerdings hat das nur zum Teil mit einer eventuellen Schwäche der Systeme zu tun. Vielmehr spielt die große Verbreitung der Geräte mit diesem Betriebssystemen wohl die größere Rolle. Hinzu kommt, dass gerade Menschen mit eher geringen Computer-Kenntnissen und somit leichter zu potentiellen Opfern werden, überdurchschnittlich häufig Windows- und Android-Geräte verwenden. Bei macOS oder iOS wären erheblich weniger Nutzer betroffen und Linux ist diesbezüglich noch uninteressanter.

Einerseits fordern IT-Experten, auch staatliche, mehr Datenschutz sowie eine bessere Verschlüsselung und Sicherheit der Systeme. Andererseits kritisieren sie, dass beispielsweise Messenger wie Signal oder Threema und Unternehmen wie Apple wenig kooperativ sind und die Herausgabe von Daten an staatliche Institutionen so lange es geht verweigern. Darüber hinaus beabsichtigen Behörden sogar selbst Spionage-Software zu installieren oder tun es sogar bereits.

Für mich ist und bleibt die Installation von Trojanern kriminell, völlig unabhängig davon, wer dahinter steckt und welche Ziele derjenige damit verfolgt.

Fazit

Keine Entwarnung bei Cyberkriminalität: Trotz aller Aufklärung und Sensibilisierung der Nutzer, machen diese es Betrügern offensichtlich immer noch zu leicht. So sind die Zahlen auch in den Jahren 2022 bis 2024 weiter angestiegen.

Der Wettlauf zwischen seriösen Programm-Entwicklern und kriminellen Hackern findet ungebremst statt. Sobald eine Sicherheitslückewie ein Zero-Day-Exploits auftaucht, wird sie ausgenützt. Nachdem die Entwickler sie geschlossen haben, beginnt das Rennen an anderer Stelle von neuem.

Letzendlich ist und bleibt Cyberkriminalität solange interessant, wie ausreichend Geld fließt. Und das scheint es demnach auch weiterhin zu tun. Letztendlich ist ein Server, eine Cloud, ein Gerät oder ein Programm, unabhängig vom Betriebssystem, nur so sicher wie die schwächsten Glieder in der Kette. Und das sind die Programmierer der Produkte und vor allem die Nutzer.

© eb | › Externe Verlinkungen: Dieser Beitrag enthält keine Affiliate-/Partner-Links.